うちは父親の趣味で、瓦の屋根にソーラーパネルが何枚も乗っており、自宅で発電し、余剰電力は売電している。父親曰く、売電量についてグラフが見れるとのことなので、見せてもらった。

なるほど。html5対応とは、この手の会社にしては珍しいなと思ったけど、まさかのhttps非対応だった。そこまで手が及ばなかったのは仕方あるめえ、IT企業じゃないしね。

で、肝心のパケットなのだけれど、これが結構面白い動きをしているので、記事にしてみようと思った。

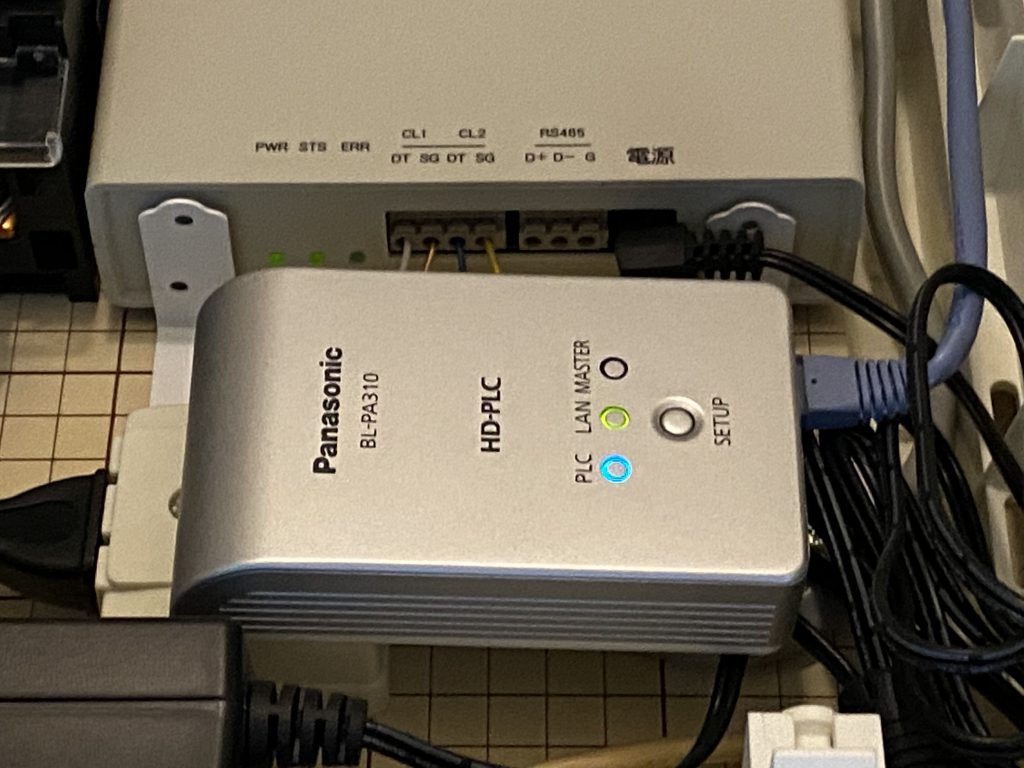

まず、そもそも発電した電気を取りまとめているのは、廊下の上にある少し大きい箱だった。最初はブレーカーか何かと思ってたが、中を除くとLANケーブルに繋がる小さな機器を見つけた。

Panasonic製の”BL-PA310″という機器らしい。PLC, LAN, MASTERのLEDがあり、PLCとLANが点灯していた。どうやらLANケーブルではなく家のコンセント経由でパケットを送付しているらしい。

そして、MASTERのLEDが点灯していないので、子機であることが分かった。

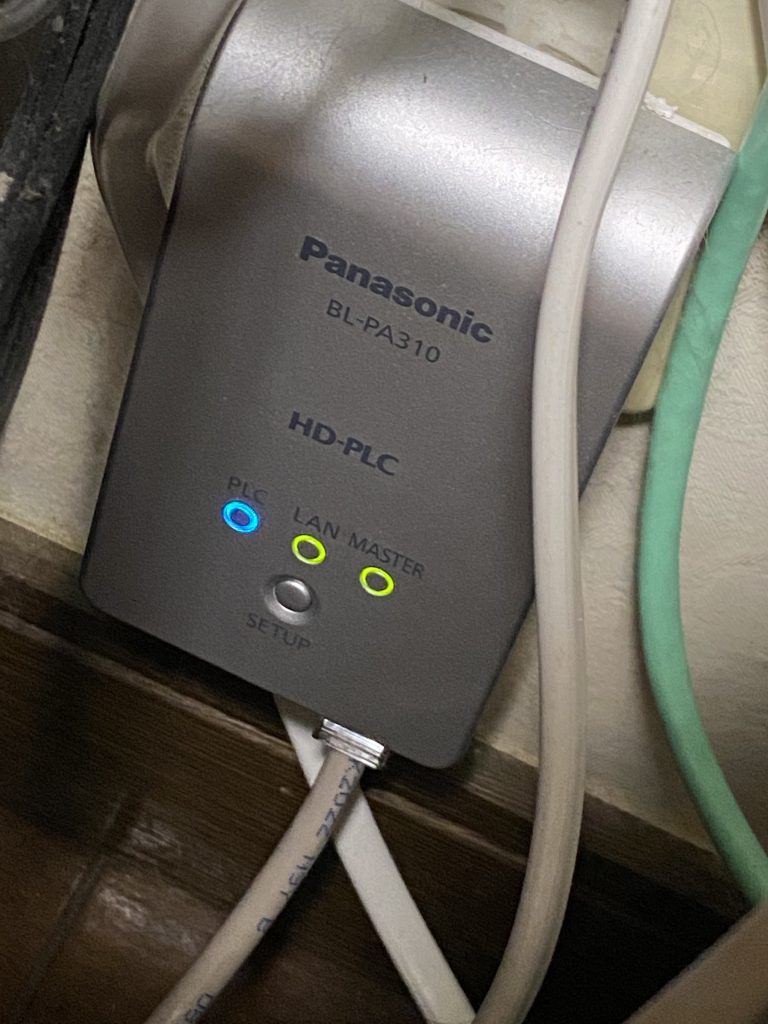

それでは親機はどこにいるのかと言うと…

いたいた、MASTERが点灯している親機だ。コンセントに刺さってて、LANケーブルが伸びてる。LANケーブルの先はルータだった。どうやらパケットは、家の電源ケーブルを辿ってルータ近辺のコンセントまでたどり着き、そこからLANケーブルでルータから外に抜けているらしい。

さっそく、パケットをキャプチャするために親機とルータの間にCatalystを入れて以下のコマンドを投入、パケットをキャプチャしてみた。

monitor session 1 source interface Gi1/0/16 , Gi1/0/19

monitor session 1 destination interface Gi1/0/7 , Gi1/0/24

# 複数のI/Fがmonitor対象になってるけど、別の検証で使ったやつなのでI/Fの指定はsourceとdestination一つずつでOKです。最近新調したMacBookProがUSB-Type Cコネクタで、Type-C <-> RJ45の変換コネクタなんか持ってなかったので、パケットのキャプチャはThinkPadで実施した。

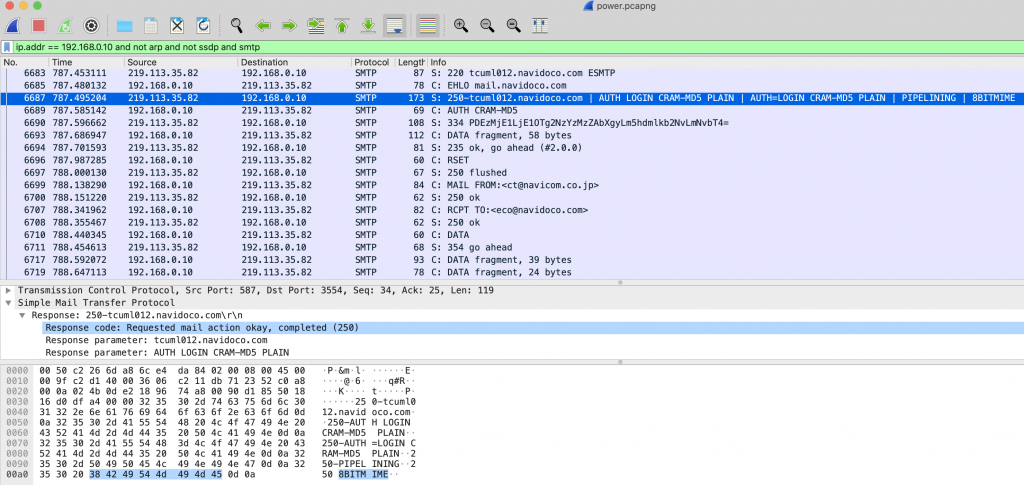

SMTP!? メール送ってるの!?パケットの中身は暗号化されていた。おそらくこのパケットの内容を受信して、売電量を計算してるんじゃないかと推測。

とりあえず平文で送ってるようではないようで一安心した。

その後も1時間ほどキャプチャしてみて以下のことが分かった。

- メールは15分ごとに親機からnavidoco.comに送信されている

- メール送信前にDNSでnavidoco.comとDNS通信をしている

- メールの件名は親機のMACアドレス

- メールの本文は暗号化されているものの、一定の規則があるように見えた。

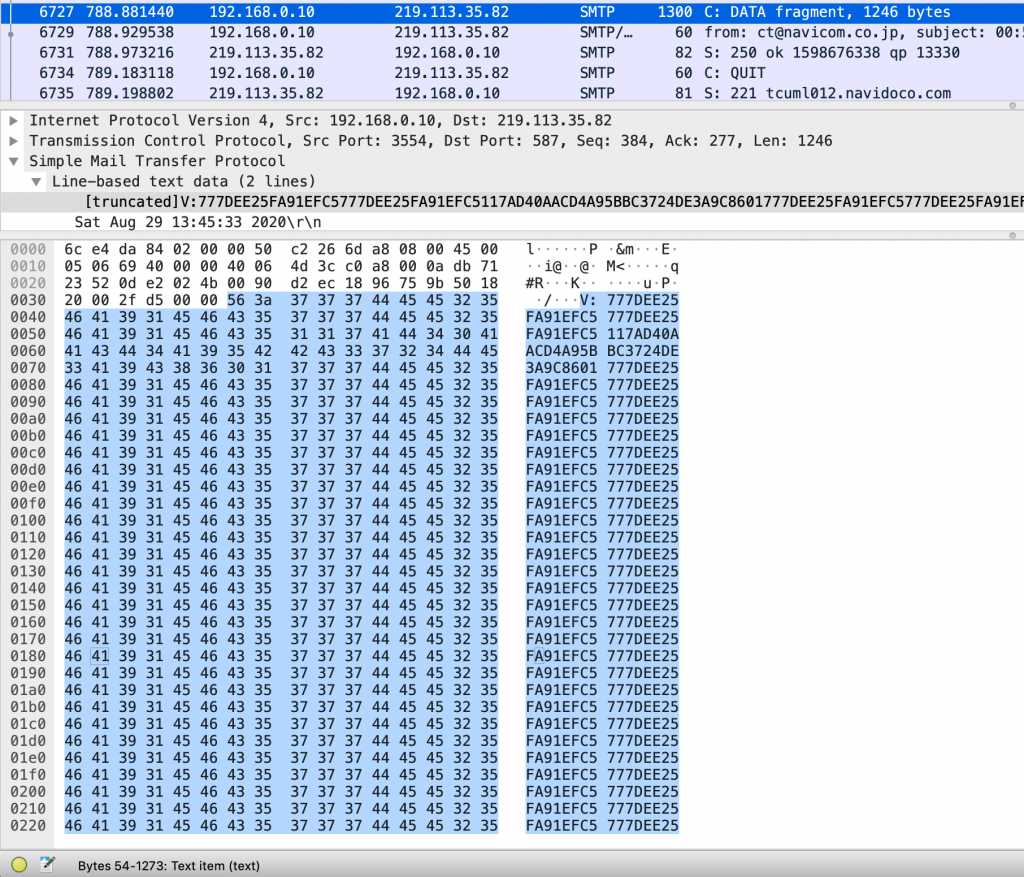

最後のメールの規則が以下のキャプチャ画像。

先頭の方は何やらデータをしっかり送っているが、残りの部分は特定の文字列で埋めてるらしい。そして、売電の単位は時間別でx.xxkWだ。先頭のデータは情報量が少ないため、何十回、何百回とキャプチャを繰り返せば、15分単位の売電データと数字を一致させることは可能な気がした。

ここから先は妄想だけれども、途中のパケットを書き換えることが出来れば売電量を偽って収入を得ることが可能かもしれない。

もちろん違法行為に当たるだろうし、こんなことに時間を割いてる余裕はないからやらないけれど、SMTPでメールを送ってるのが僕にとっては意外過ぎたので、驚きのあまり記事にしてしまった。

でもよくよく考えると、SMTPならまず普通のルータは通信を許可するし、認証もかかっているので不正もしづらい。サーバ側には当然MACアドレスと顧客を紐付けたリストがあるだろうから、シンプルかつ長期に渡って安定したプロトコルであるSMTPを使っているのは、とてもスマートなのかもしれない。僕が井の中の蛙なだけで、その手の界隈では常識なのかもだけれど…。

特にオチはありません。電気は大切にね♪