環境

- QNAP(TS-431X2) Version 4.4.1.1101(2019/10/25)

- CentOS Linux release 8.0.1905 (Core)

手順

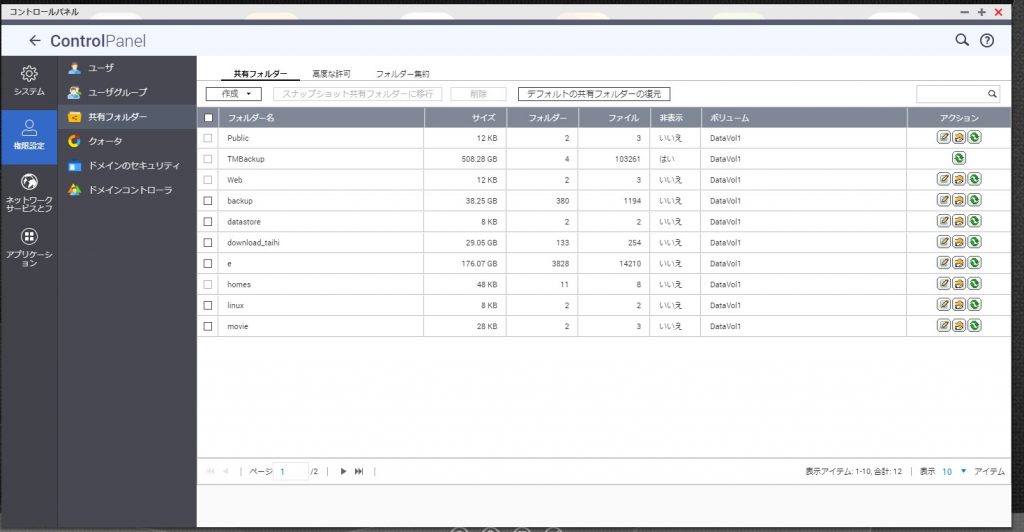

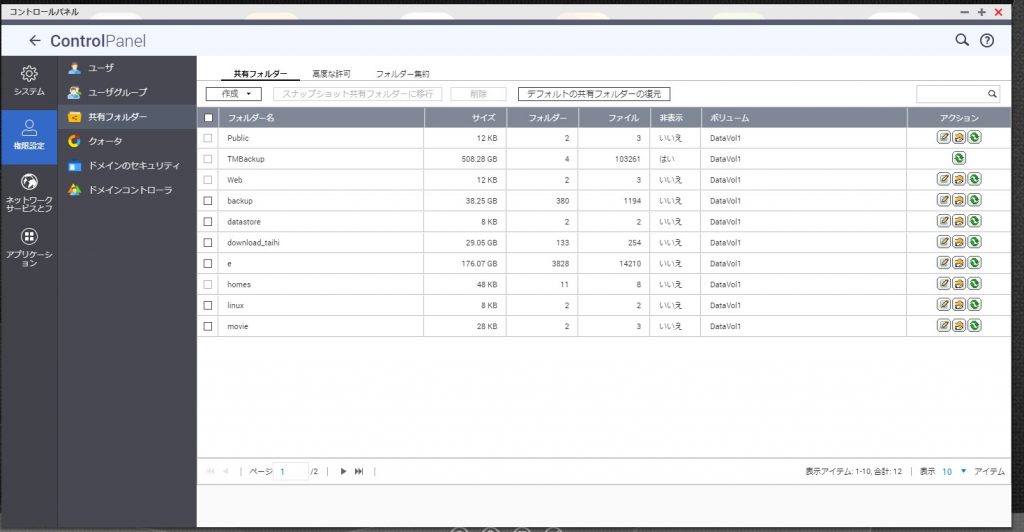

- QNAP上のコントロールパネルで同期したい共有フォルダを作っておきます。今回はlinuxとします。権限の設定でarkey22をRead/Write可能にしています。ここで権限を設定しておかないと、CentOS8からのマウントに失敗します。

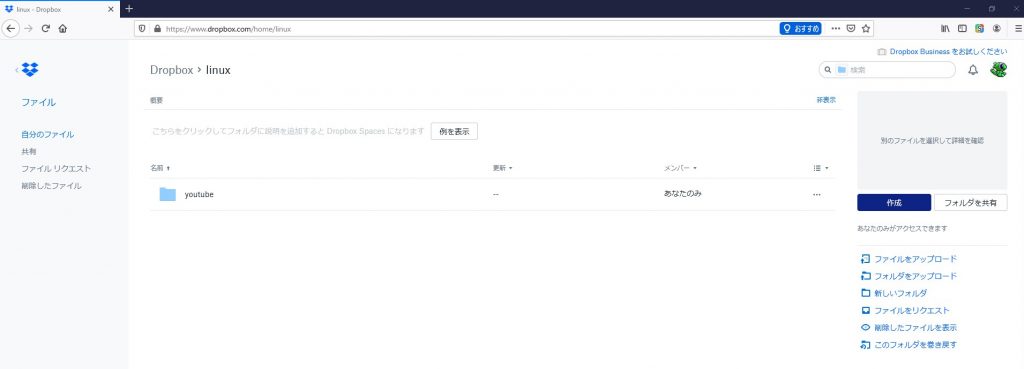

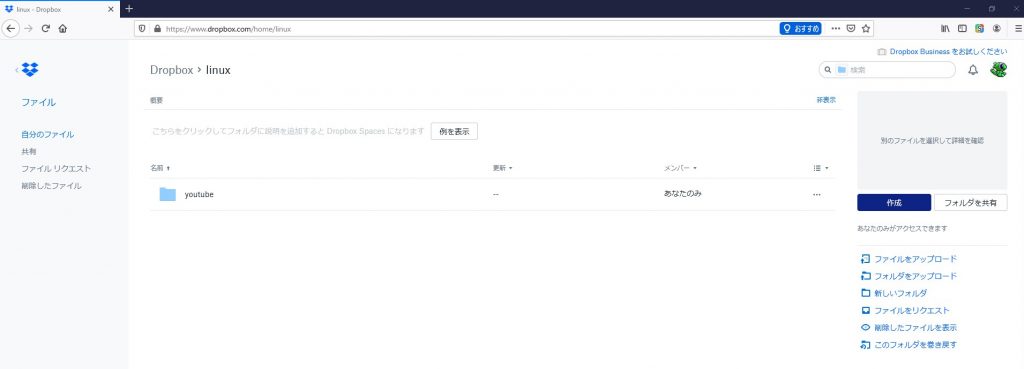

なお、Dropbox上にもlinuxフォルダを作っておきます。(画像は割愛)

2. 1で作ったQNAP上のlinuxフォルダをCentOS8でマウントします。今回は/dataにマウントします。/dataは事前にmkdirしておきましょう。

なお、cifsでマウントするにあたって、CentOS8 minimalでインストールしているとcifs-utilsが入っていないので、”dnf install cifs-utils”でインストールする必要があります。

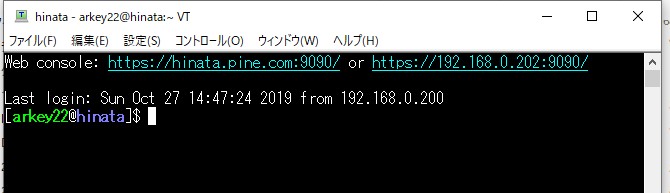

[arkey22@hinata]$ cat /etc/fstab

#

# /etc/fstab

# Created by anaconda on Fri Oct 4 07:26:08 2019

#

# Accessible filesystems, by reference, are maintained under '/dev/disk/'.

# See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info.

#

# After editing this file, run 'systemctl daemon-reload' to update systemd

# units generated from this file.

#

/dev/mapper/cl-root / xfs defaults 0 0

UUID=95396d36-9752-484a-b2e3-3bbe990678dd /boot ext4 defaults 1 2

UUID=57C5-F6BE /boot/efi vfat umask=0077,shortname=winnt 0 2

/dev/mapper/cl-home /home xfs defaults 0 0

/dev/mapper/cl-swap swap swap defaults 0 0

//192.168.0.141/linux /data cifs credentials=/etc/cifspasswd,uid=1000,gid=1000,soft 0 0

[arkey22@hinata]$ df -h | grep data

//192.168.0.141/linux 1.2T 784G 385G 68% /data

[arkey22@hinata]$ ls -ld /data

drwxr-xr-x. 2 arkey22 arkey22 0 10月 26 12:46 /data

[arkey22@hinata]$

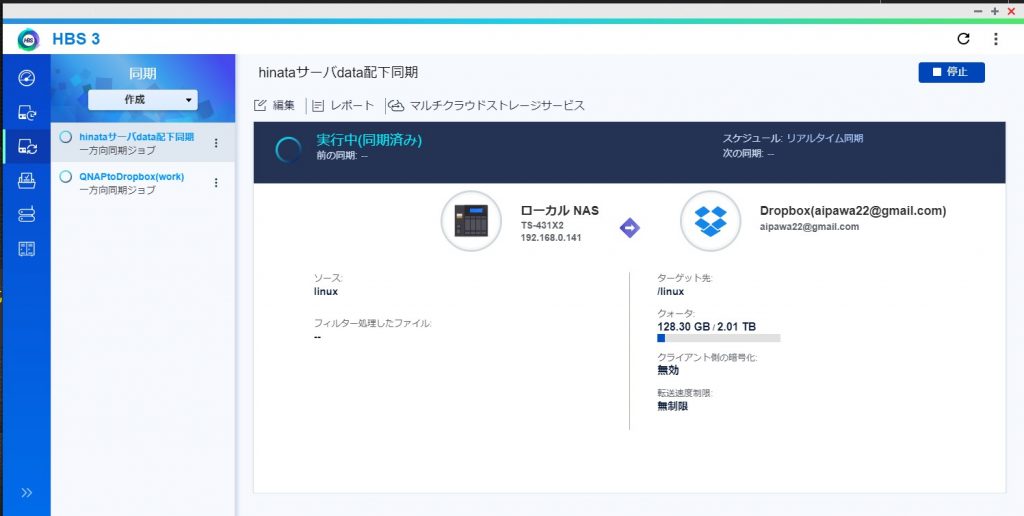

3. QNAPのAppCenterから「HBS 3 Hybrid Backup Sync」を開きます。

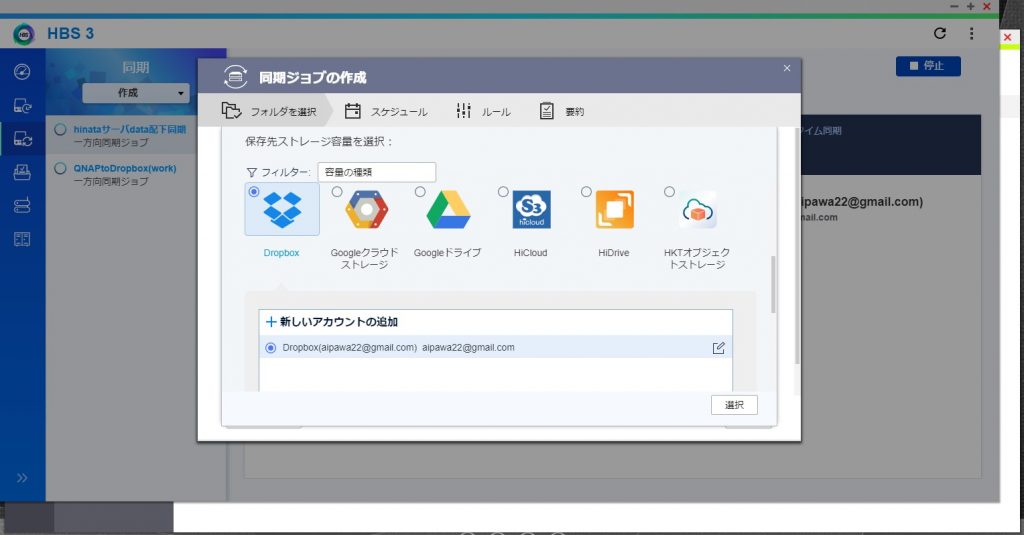

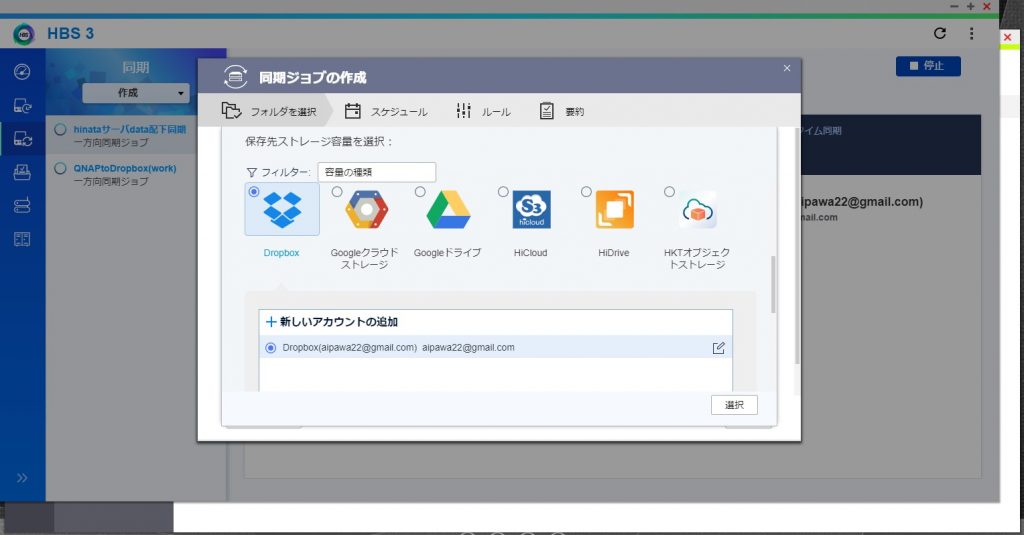

4. 「作成」→「一方向同期ジョブ」の順にクリックして、同期ジョブ作成画面を表示させます。同期先としてDropboxを選択してください。

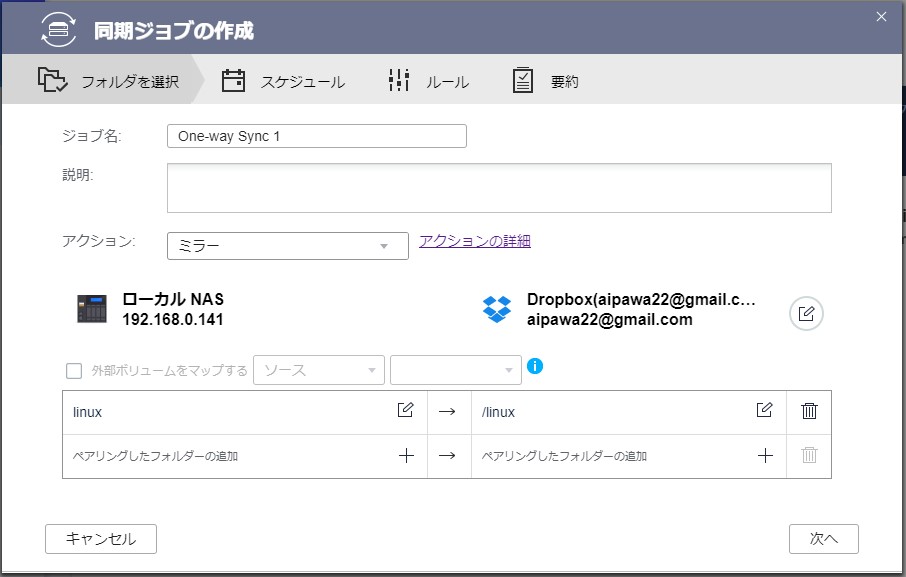

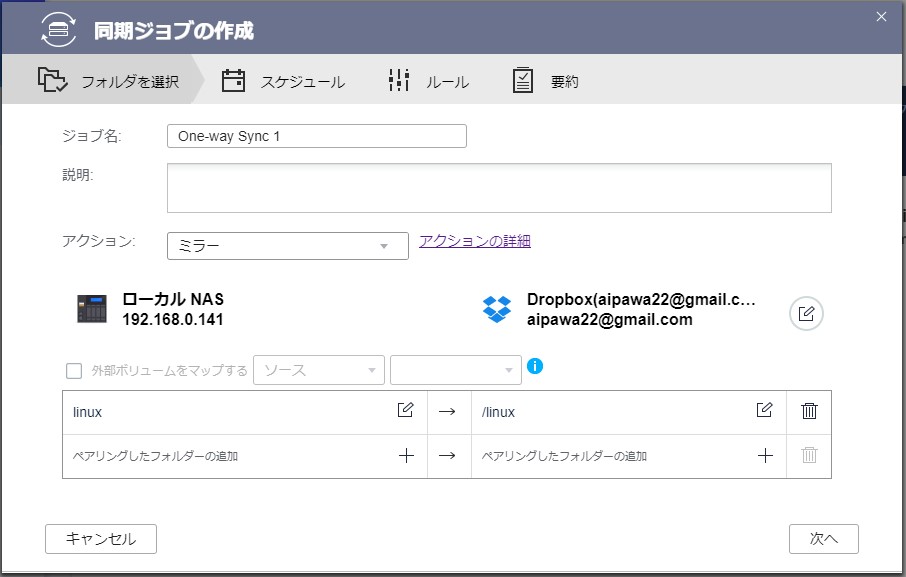

5. 動機元として、QNAPのlinuxフォルダ、同期先としてDropboxのlinuxフォルダを選択します。

また、アクションを「コピー」から「ミラー」に変更します。コピーの場合はQNAP側でファイルを削除してもDropboxから削除されませんが、ミラーの場合は削除されます。完全同期したい場合はミラーを、コピーだけしたい場合はコピーを選択してください。

(ジョブ名がOne-way Sync 1になっていますが、事後に撮ったのでジョブ作成時に元から入ってるデフォ値です。適当に分かりやすい名前に変えてください。)

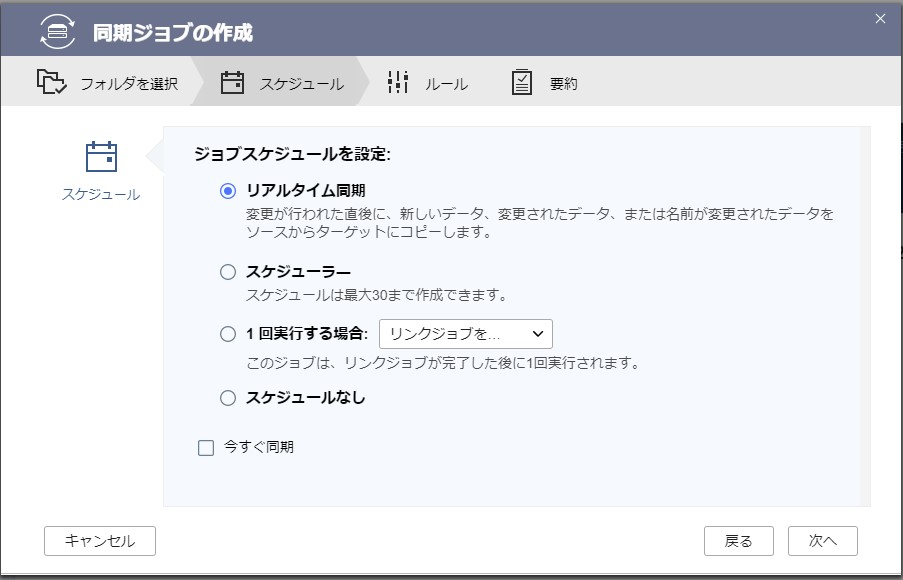

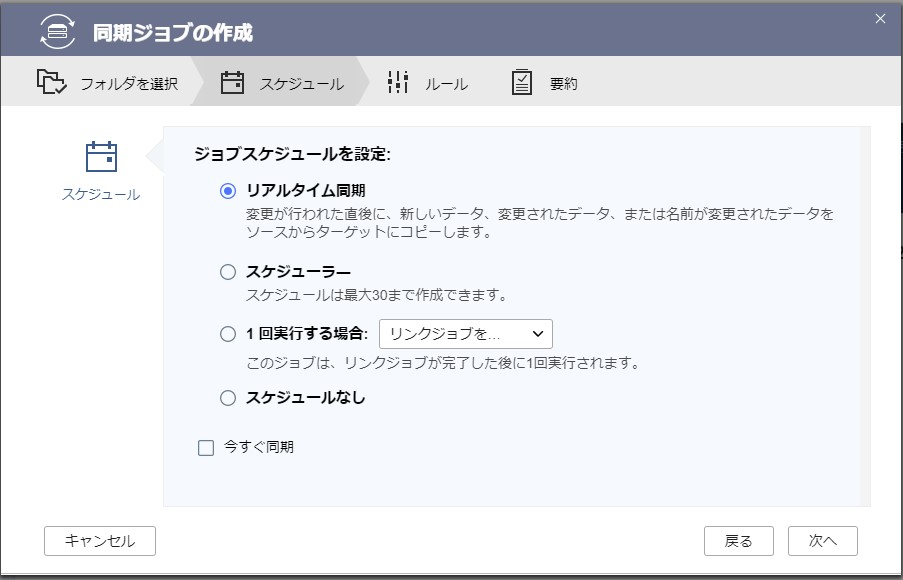

6. スケジュールで、リアルタイム同期を選択します。ルールは今回はいじらず、次へをクリックしてジョブを作ります。

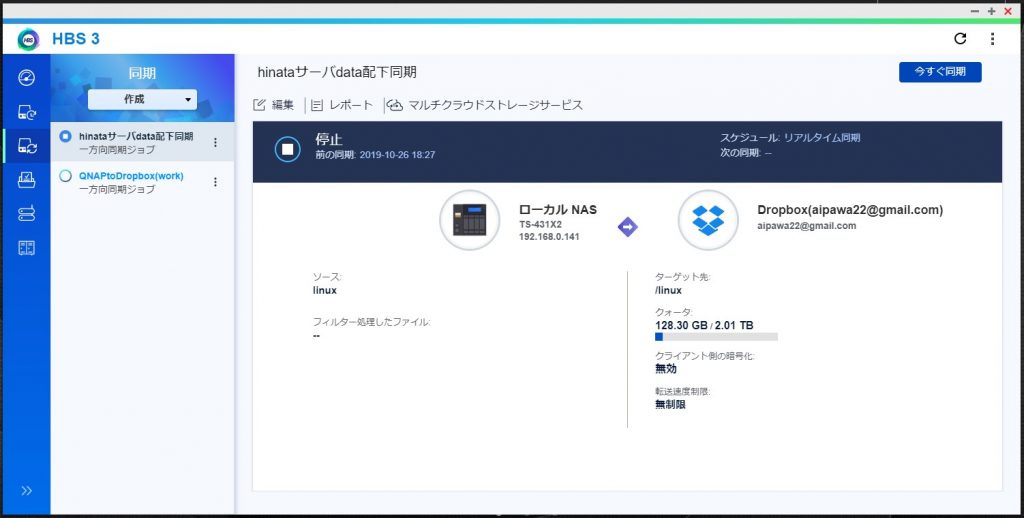

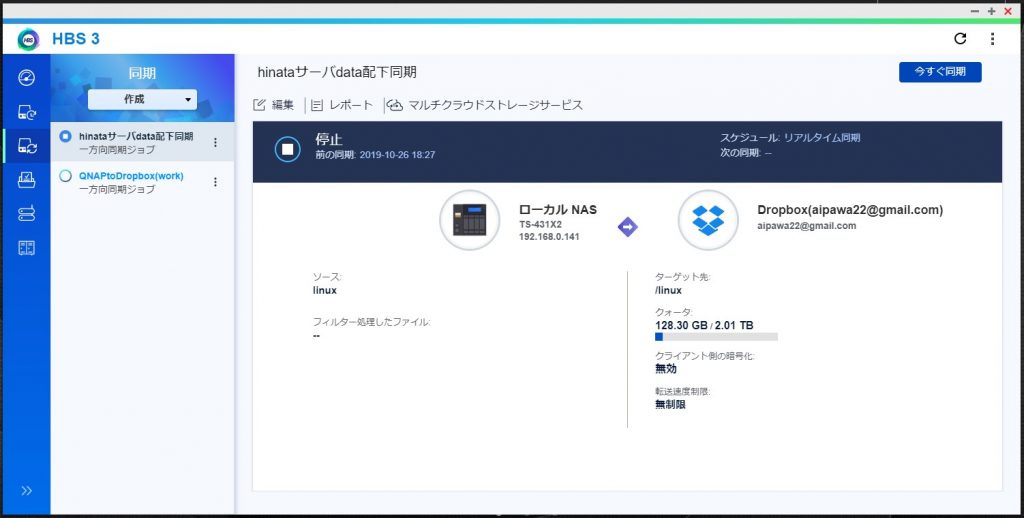

7. ジョブが作り終わったら、「今すぐ同期」をクリックして、同期を開始します。

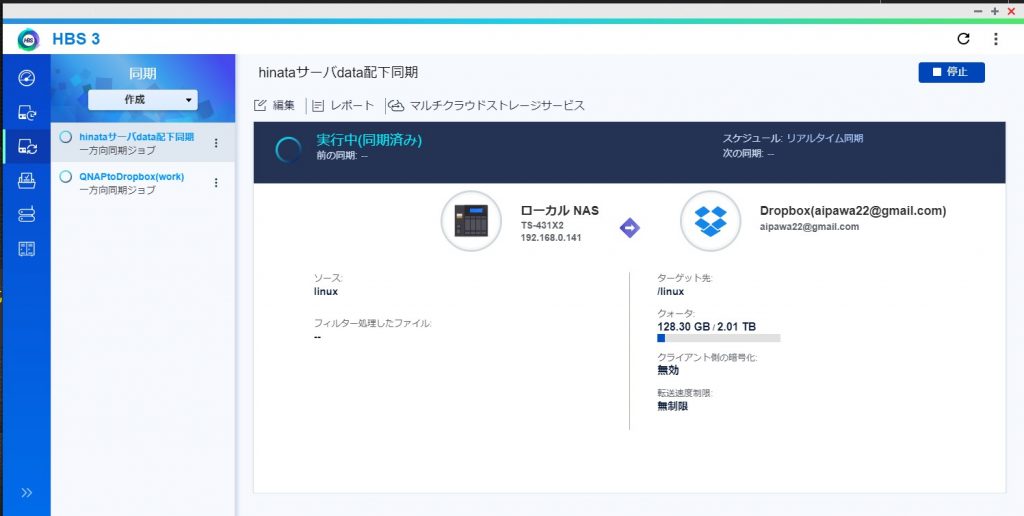

8.「実行中(同期済み)」と表示されればQNAPとDropboxの同期が完了です。ずっとぐるぐる回ってますが、ジョブが動いてる状態なので、それでOKです。

9. QNAPのlinuxフォルダはCentOS8の/dataにマウントされてますので、

CentOS8の/data = QNAP(linuxフォルダ) = Dropbox(linuxフォルダ)

と、QNAP経由でDropboxに自動的に同期されます。

以上で完了です。CentOS8の/data配下にフォルダやファイルを置くと、Dropboxにも反映されます。

CentOS8にDropboxをインストールすれば良いじゃんって話なんですが、QNAPにもデータを置いておきたかったので、少し回りくどいやり方になっています。